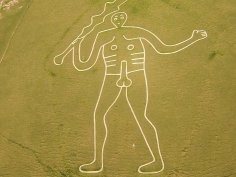

Analizy muszli ślimaków pokazały, że Gigant z Cerne Abbas ma co najwyżej kilkaset lat

10 lipca 2020, 11:10Przed kilkoma miesiącami informowaliśmy o badaniach, które mają doprowadzić do ustalenia wieku Giganta z Cerne Abbas, geoglifu wyrytego w kredowym podłożu w hrabstwie Dorset. Na wyniki analiz próbek gleby trzeba będzie poczekać, ale badania muszli ślimaków, które się w nich znajdowały, wskazują, że Gigant ma co najwyżej kilkaset lat i pochodzi najwcześniej ze średniowiecza.

Oceanom ubyło 7 milimetrów

21 sierpnia 2013, 09:32Globalne ocieplenie jest kojarzone ze wzrostem poziomu oceanów. Tymczasem Amerykanie poinformowali, że w latach 2010-2011 poziom oceanów... zmniejszył się. Co interesujące, doszli do wniosku, że odpowiada za to... globalne ocieplenie.

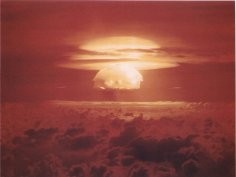

Historycy wpadli na trop czwartego radzieckiego szpiega w Projekcie Manhattan

27 listopada 2019, 14:00Co najmniej trzech radzieckich szpiegów działało w Los Alamos National Laboratory, gdzie w ramach supertajnego Manhattan Project pracowano nad bronią atomową. Byli to David Greenglass (brat Ethel Rosenberg), Klaus Fuchs i Theodore Hall. Okazuje się jednak, że był jeszcze jeden „atomowy” szpieg, o którym opinia publiczna nie miała dotychczas pojęcia. Na jego ślad wpadli dwaj historycy

W USA ponownie zezwolono na badania nad superniebezpiecznymi patogenami

22 grudnia 2017, 11:00Stany Zjednoczone zniosły wprowadzony w 2014 roku czasowy zakaz prowadzenia badań, podczas których naukowcy celowo czynią wirusa grypy i inne patogeny bardziej niebezpiecznymi niż są w naturze. Wspomniany zakaz dotyczył finansowana ze środków federalnych tych badań, podczas których patogeny otrzymywały nowe funkcje: stawały się bardziej śmiercionośne czy przenosiły się z większą łatwością.

Najcieplejsza dekada od kilkunastu stuleci

4 września 2008, 11:11Fragmentaryczne badania mogą uspokajać, jednak w większej skali temperatury niewątpliwie rosną. Naukowcy z Earth System Science Center przy Penn State University przeprowadzili jedne z najbardziej kompleksowych badań dotyczących historycznych temperatur na półkuli północnej.

Amerykanie prezentują plan budowy kwantowego internetu

27 lipca 2020, 04:51Amerykański Departament Energii opublikował plan budowy kwantowego internetu. Kwantowy internet będzie opracowywany przez DoE we współpracy z laboratoriami narodowymi, wśród których pierwsze skrzypce będą grały Argonne National Laboratory i Fermi National Accelerator Laboratory.

Największa grabież artefaktów w historii Egiptu

28 sierpnia 2013, 06:24W Mallawi National Museum w Al-Minja doszło do zuchwałej kradzieży - zrabowano ponad 1000 artefaktów. Zniknęły m.in. rzeźba córki faraona Echnatona, ceramika czy figurki zwierząt poświęconych Thotowi.

Rekordowa świetlność akceleratora cząstek. Naukowcy mają nadzieję na złapanie ciemnej materii

17 lipca 2020, 10:27Japoński akcelerator cząstek SuperKEKB pobił światowy rekord świetlności. Pracujący przy nim naukowcy obiecują, że to dopiero początek. W ciągu najbliższych lat chcą zwiększyć świetlność urządzenia aż 40-krotnie, co ma pozwolić zarówno na odkrycie ciemnej materii, jak i wyjście z fizyką poza Model Standardowy.

Chiny uruchomią setki nowych laboratoriów

27 czerwca 2018, 12:20Chiny coraz bardziej konkurują na polu naukowym ze Stanami Zjednoczonymi. W USA jednymi z najważniejszych instytucji naukowych są laboratoria narodowe, a szczególnie znane i zasłużone dla światowej nauki są te należące do Departamentu Energii.

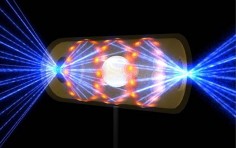

Otwarto National Ignition Facility

29 maja 2009, 19:40W Lawrence Livermore National Laboratory otwarto National Ignition Facility (NIF), miejsce w którym będzie pracował najpotężniejszy laser na świecie i gdzie będą prowadzone prace nad pozyskiwaniem energii w wyniku fuzji jądrowej.